Сьогодні в дайджесті - статті Sinwindie про сім смертних гріхів OSINT та цикл розвідки, анонс нових технологій Microsoft для боротьби з діпфейками та дезінформацією, а також стаття Molfar про аналіз мережевої інфраструктури.

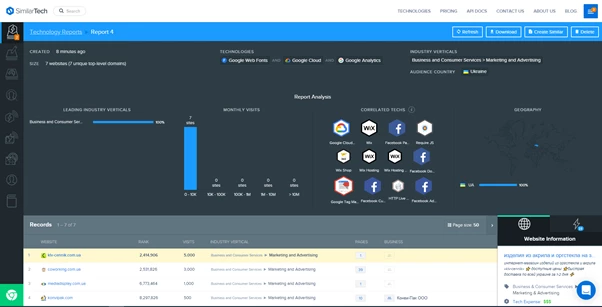

- SimilarTech: статистика використання вебтехнологій

- Боротьба з дезінформацією та діпфейками

- Цикл OSINT. Частина 1: Планування та напрямок

- 7 смертних гріхів OSINT

- Аналіз мережної інфраструктури

Інструмент: SimilarTech: статистика використання вебтехнологій

SimilarTech надає звіти, статистику та історію впровадження вебтехнологій. Сервіс моніторить 317 млн. доменів і сканує 30 млрд. сторінок на місяць. Технології розбиті за категоріями – реклама, маркетинг, eCommerce, аналітика, системи управління контентом, серверні технології, CRM, JavaScript.

Фічі SimilarTech:

- огляд технології - ринкова частка, пов'язані технології, вертикальні ринки та топ сайтів, що використовують технологію, географія використання;

- порівняння двох технологій - за категоріями сайтів, ринковою часткою, географією використання;

- звіт про технології – список сайтів, які їх використовують;

- сповіщення виду “Повідомити, коли сайти в [країні], що стосуються [вертикального ринку] з [обсягом трафіку], почали або припинили використовувати [технологію]”

Посилання:

Технології: Боротьба з дезінформацією та діпфейками

01 вересня 2020 року Microsoft анонсувала нові технології для боротьби з дезінформацією:

- Microsoft Video Authenticator аналізує фото та відео та визначає ймовірність цифрової маніпуляції медіафайлів. Для відео надає відсоток автентичності в реальному часі - для кожного кадру під час відтворення. Технологія визначає межу накладання діпфейка, вицвітання або відтінки сірого, що ледь помітні людським оком.

- Друга технологія автентифікації контенту складається із двох компонентів. Перший - інструмент Microsoft Azure, який дозволяє творцю медіаконтенту додавати хеш-код та сертифікати, та зберігати їх як метадані. Другий компонент – reader у вигляді розширення браузера, який перевіряє сертифікати та значення хеш-сум. Підтверджує автентичність контенту та відсутність маніпуляцій, а також надає інформацію про творця.

Слідкуйте за дайджестами новин Molfar, щоб дізнатися, коли технології стануть доступними і як ми їх тестували.

Читати блог Microsoft:

Стаття: Цикл OSINT. Частина 1: Планування та напрямок

Планування та напрямок - перший етап ресерчу, на якому аналітик визначає доцільні цілі та очікування від, платформи та інструменти, яких буде достатньо для проведення дослідження; оцінює технічні можливості мети, щоб зменшити шанси бути поміченим під час розслідування.

Серія статей аналітика кіберрозвідки Sinwindie спрямована на вивчення основ OSINT - циклу розвідки. Про те, як розуміння циклу та аналітичне мислення доповнюють знання про технології та інструменти ресерчу.

Частина 1:

https://www.secjuice.com/the-osint-intelligence-cycle-part-i-planning-and-direction/

Поради: 7 смертних гріхів OSINT

Не використовуючи методи операційної безпеки (OPSEC) активні користувачі соцмереж залишають цифрові сліди, які приводять гакерів на поріг. У статті Sinwindie – сім смертних гріхів OSINT і як уникнути покарання за них.

1. Заздрість. Люди, які заздрять здобуткам інших, соціальному статусу, рівню доходу, кількості фоловерів, схильні публікувати пости в соцмережах частіше, щоб набрати популярність. А також схильні до спроб онлайн-дискредитації об'єктів заздрощів, яких вони вважають "негідними" займати таке становище.

Як уникнути: Не порівнюйте себе з іншими; відключайтеся від соцмереж. Не дозволяйте успіхам інших занижувати цінність ваших.

2. Блуд. Користувачі можуть додавати в друзі привабливих представників тієї статі, в якій зацікавлена особа. Маніпулятори використовують фейкові акаунти та мистецтво спокуси, щоб отримати доступ до приватного контенту.

Як уникнути: Навчіться розпізнавати акаунти-маніпулятори, ставтеся до підозрілих запитів на підписку або додавання в друзі з обережністю.

3. Ненажерливість. Check-in у ресторані та фото страви, опубліковане у соцмережах, допоможуть ресерчеру визначити мережу ресторанів та звузити пошук геолокації. А також з'ясувати графік обідніх перерв - час, коли ціль залишає офіс або будинок.

Як уникнути: публікуйте фото їжі, на яких мінімум інформації про заклад. Для особливо важливих персон рекомендується маніпулювати часом публікації, щоб слідопиту було важче скласти ваш розклад дня.

4. Жадібність. Номер банківської картки або посилання на платформу для збору коштів GoFundMe часто призводять до реального імені та контактів особи. Користувачі, які діляться постами giveaway, можуть ненавмисно розкрити поточне місцезнаходження.

Як уникнути: Розділяйте акаунти для соцмереж та фінансових операцій. Діліться банківськими картками та посиланнями на платіжні системи лише у приватних повідомленнях.

5. Лінощі. Виражається у повторному використанні паролів, фотографій профілю, username, біографій на різних сервісах. За допомогою Google Dorks ресерчери знаходять біографічні відомості, headlines, хештеги користувача, що часто використовуються, на різних платформах. Сервіс Dehashed в базах витоку знаходить облікові записи, в яких використаний один і той же пароль.

Як уникнути: Не використовуйте повторно паролі, перевіряйте старі облікові записи та паролі в базах витоку. Вважайте, що облікові записи, які мають однакові username, фото, e-mail тощо, це один обліковий запис! Приватну інформацію, яка не повинна бути на одному з облікових записів, потрібно видалити і у всіх інших з таким же username.

6. Гнів. В результаті онлайн-сварки противник може знайти та опублікувати персональну чи конфіденційну інформацію без згоди людини. Це називається доксінг.

Як уникнути: Не беріть участь у гарячих онлайн-дебатах, особливо з користувачами, які можуть використовувати інформацію проти вас. По можливості видаліть всю інформацію про себе в Інтернеті, щоб зменшити шанси інших знайти та об'єднати її в звіті, що компрометує.

7. Гординя. Людям подобається ділитися ключовими здобутками. Отримання прав водія, диплома, сертифіката супроводжується відповідними хештегами та фотографіями документів. Іноді користувачі забувають сховати приватну інформацію на фото: повне ім'я, регіон, країну, номерний знак, ID співробітника.

Як уникнути: Перевіряйте текст і редагуйте фото публікації, щоб унеможливити витік приватних даних.

Оригінал статті:

https://www.secjuice.com/the-7-deadly-sins-of-osint/

Стаття: Аналіз мережевої інфраструктури як інструмент дослідження активів компанії

Дослідження мережевої інфраструктури – це пошук зв'язків між сайтами для збирання цифрових доказів. Назва компанії вкаже шлях до інших доменів та субдоменів, зареєстрованих компанією, а також до контактів власників або адміністраторів домену. Історія DNS-записів та IP-адрес допоможе знайти неактивні сайти компанії, виявити зміни в записах DNS, запобігти шахрайській або злочинній діяльності.

У статті Molfar - інструменти та методи аналізу мережевої інфраструктури для експертизи даних, перевірки фактів, дослідження конкурентів, відстеження спамерів та фішингових сайтів.

Читати статтю:

Гарного тижня та вдалого пошуку!